เมื่อช่วงต้นปีที่ผ่านมา ได้มีการตรวจพบ มัลแวร์ขโมยข้อมูลบัตรเครดิต ชื่อ BankBot ที่จัดอยู่ในประเภท โทรจัน โดยมันจะแฝงมาในรูปแบบของแอพพลิเคชั่นบน Google Play หากผู้ใช้เผลอดาวน์โหลดไป แล้วเปิดใช้งาน มันก็จะทำการแทรกแซงระบบ พร้อมกับดักจับข้อมูลบัตรเครดิตรวมถึงข้อความ SMS ของผู้ใช้ด้วย ถือว่าเป็นโทรจันอีกตัวที่อันตรายมาก

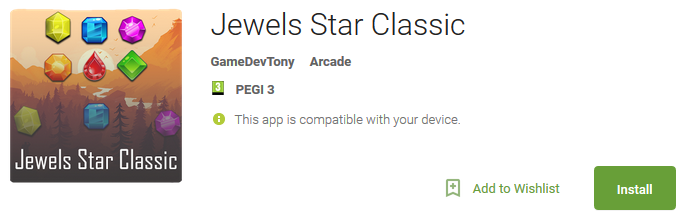

และล่าสุด เมื่อวันที่ 4 กันยายน 2560 ที่ผ่านมา ได้มีการตรวจพบ BankBotเวอร์ชั่นใหม่ที่แฝงตัวมากับ แอพพลิเคชั่นเลียนแบบเกมส์ "Jewels Star Classic จากผู้พัฒนา GameDevTony บน Google play" ครั้งนี้มันได้เพิ่มความซับซ้อนของโค้ดและฟังก์ชั่นของ Payload แล้วยังมีกระบวนการแพร่กระจายผ่าน Accessibility Service อีกด้วย ซึ่งได้มีการแจ้งเรื่องนี้ให้กับทีม Security ของ Google แล้ว โดยแอพพลิเคชั่นเลียนแบบของ Jewels Star Classic มียอดดาวน์โหลดไปแล้วกว่า 5,000 ครั้งก่อนถูกถอนออกจาก Play Store

จากการสำรวจพบว่าโทรจันมักใช้ Accessibility Service ของ Android เป็นเครื่องมือในการแพร่กระจาย ยกตัวอย่าง SfyLabs และ Zscaler ที่สามารถยืนยันได้ว่าเป็นตัวการแพร่กระจาย BankBot บน Google Play ด้วยฟังก์ชั่น Accessibility-abusing เรามาดูกันว่าเจ้ามัลแวร์ตัวนี้ทำงานกันยังไง

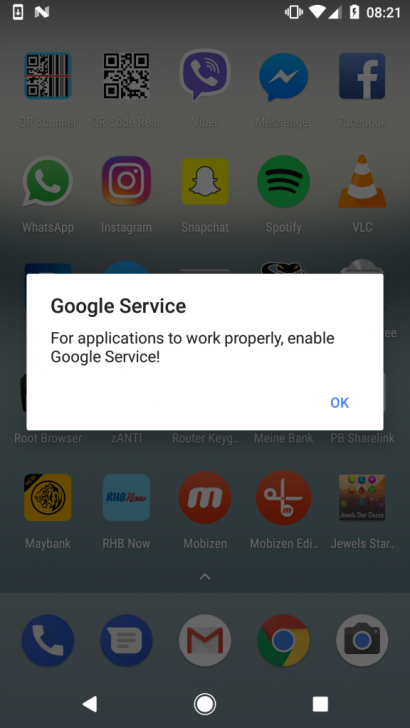

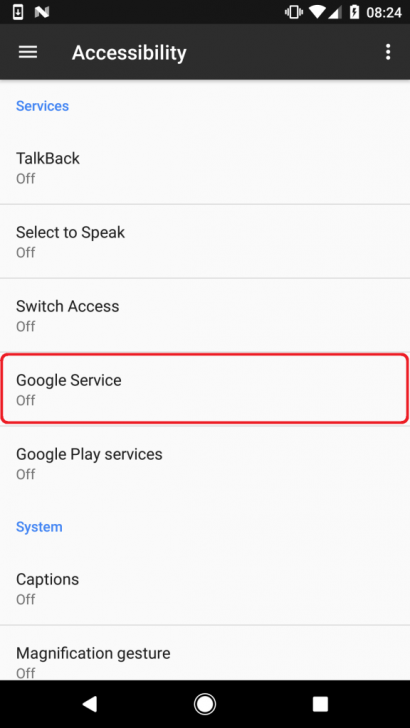

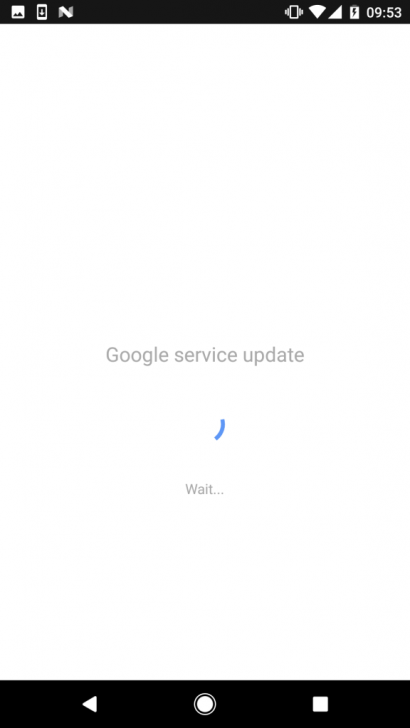

เมื่อผู้ใช้ดาวน์โหลดเกมส์ Jewels Star Classic ที่เป็นเวอร์ชั่นของ GameDevTony (ตามภาพบน) ผู้ใช้จะได้รับเกมส์จริง แต่มีเซอร์วิสอันตราย ที่ถูกตั้งเวลาไว้ให้ทำงาน 20 นาที หลังจากผู้ใช้เปิดแอพพลิเคชั่นครั้งแรก ผู้ใช้จะได้รับการแจ้งเตือนให้เปิดใช้งาน “Google Service” และเมื่อผู้ใช้กดปุ่ม OK ผู้ใช้จะถูกพาไปยังหน้า Accessibility ใน Settings และจะพบ “Google Service” ที่มัลแวร์สร้างขึ้นมา

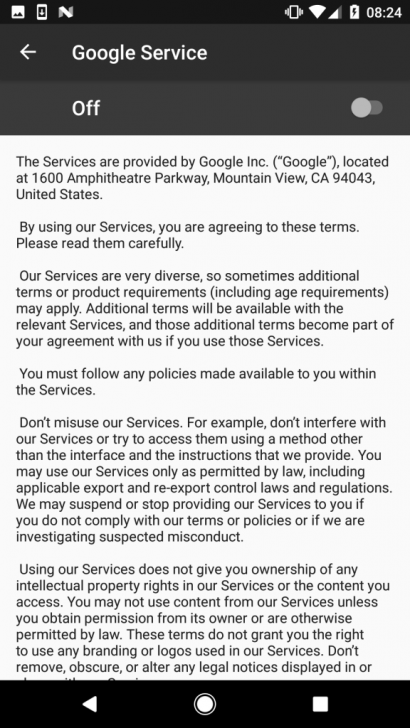

หากผู้ใช้เปิดเซอร์วิสนี้ขึ้นมาจะเห็น รายชื่อ App Permission

ในทางทฤษฎี การให้อนุญาตกับ “Google Service” ตัวใหม่ที่มัลแวร์สร้างขึ้นมา เท่ากับหยุดการทำงานของ Google Service ตัวก่อนหน้า ต่อมามัลแวร์ก็จะใช้ Screen Cover เพื่อให้ผู้ใช้อนุญาตกิจกรรมเหล่านี้

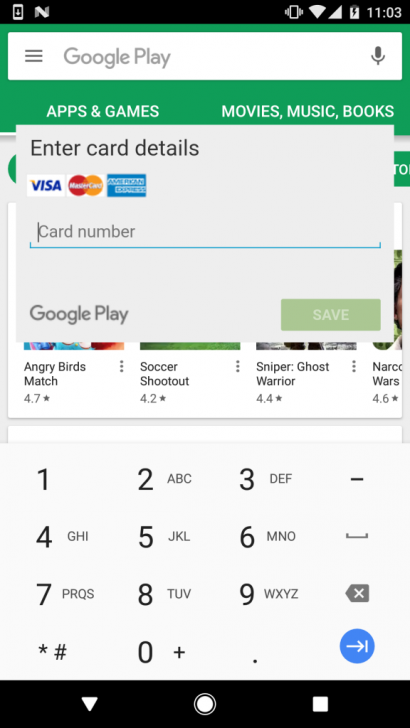

หลังจากขบวนการทั้งหมดนี้เสร็จสิ้น มัลแวร์จะเริ่มทำงานจริงๆ ของมันก็คือ "ขโมยข้อมูลบัตรเครดิตของผู้ใช้" โดยการหลอกให้ผู้ใช้กรอกข้อมูลลงไป ในส่วนนี้จะเป็นฟังก์ชั่นที่เหมือนกับ BankBot เวอร์ชั่นอื่นๆ ที่มีรายชื่อของแอพพลิเคชั่นธุรกรรม และเปิดหน้าต่างล็อคอินปลอมขึ้นมาเพื่อให้ผู้ใช้กรอก เมื่อผู้ใช้เปิดแอพฯ Google Play มัลแวร์ BankBot จะเปิดหน้าต่างล็อคอินขึ้นมาบัง (ตามรูปด้านล่าง)

ถ้าหากผู้ใช้บังเอิญหรือไม่ตั้งใจกรอกข้อมูลเหล่านี้ลงไป แฮกเกอร์ก็จะได้ข้อมูลตรงนั้นไป และนอกจากนั้น BankBot ยังสามารถขัดขวางข้อความ SMS ได้อีกด้วยทำให้ two-factor authentication อย่าง OTP ไม่เป็นอุปสรรคต่อแฮกเกอร์เลย

ในแผนการนี้ แฮกเกอร์รวมเทคนิคของนักพัฒนามัลแวร์มาใช้ ทั้งการเข้าถึง Accessibility Service, ปลอมตัวเป็น Google และการดีเลย์การทำงานของมัลแวร์เพื่อหลบการตรวจสอบของ Google นอกจากนี้การถอนแอพฯ เจ้าปัญหาตัวนี้ออกก็ไม่ใช่เรื่องง่ายเลย

สุดท้ายนี้ มัลแวร์ขโมยข้อมูลบัตรเครดิต BankBot ไม่ได้มีเพียงแค่แอพฯ เลียนแบบ Jewel Star Classic เท่านั้น แต่แอพฯ อื่นๆ ก็มีโอกาสเช่นกัน ฉะนั้นแล้ว ผู้ใช้ควรระมัดระวังในการกรอกข้อมูลสำคัญต่างๆ ให้มากยิ่งขึ้น และควรตรวจสอบที่มาที่ไปของแอพฯ ก่อนทุกครั้งว่า มาจากผู้พัฒนาเจ้าไหน นอกจากนี้แล้วควรหลีกเลี่ยงการดาวน์โหลดแอพฯ จากเว็บไซต์ Third Party เพราะเราไม่รู้ว่าเขาจะแอบซ่อนอะไรมากับแอพฯ ที่เราโหลด

ถ้าคุณเพิ่งดาวน์โหลดแอปพลิเคชั่นแปลกอะไรมา เราขอแนะนำให้ผู้ใช้ตรวจสอบตัวเองว่าไม่ได้มีมัลแวร์ตัวนี้ในเครื่อง

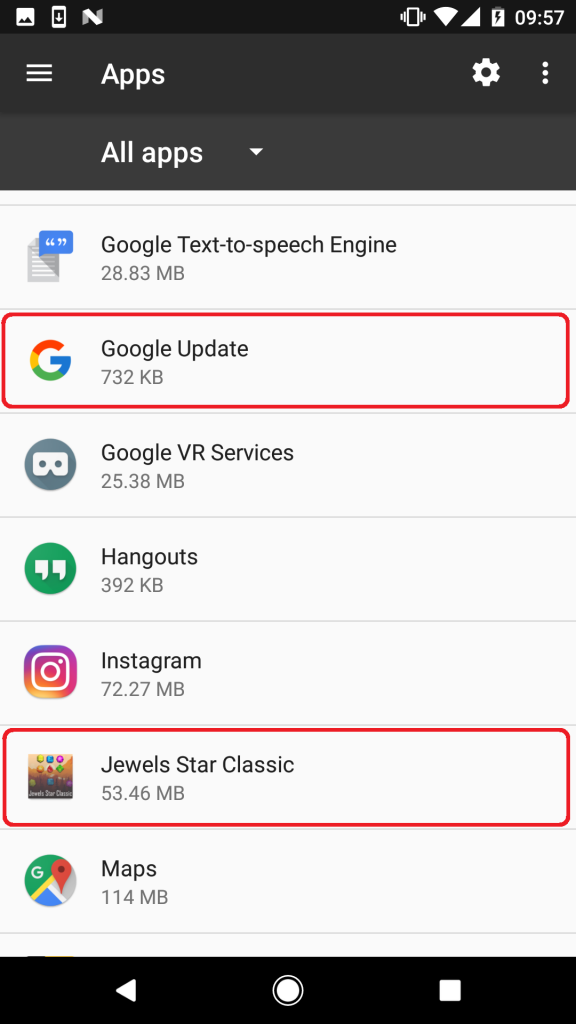

ไม่ได้มีเพียงแอปฯ Jewels Star Classic ที่มีมัลแวร์ แอปฯอื่นๆก็มีโอกาสที่จะมี BankBot ฝังอยู่ก็ได้ เพราะฉะนั้นเราจึงขอแนะนำขั้นตอนง่ายๆในการเช็ค:

ตามหาแอปพลิเคชั่น “Google Update” ใน Settings -> Application manager/Apps -> Google Update

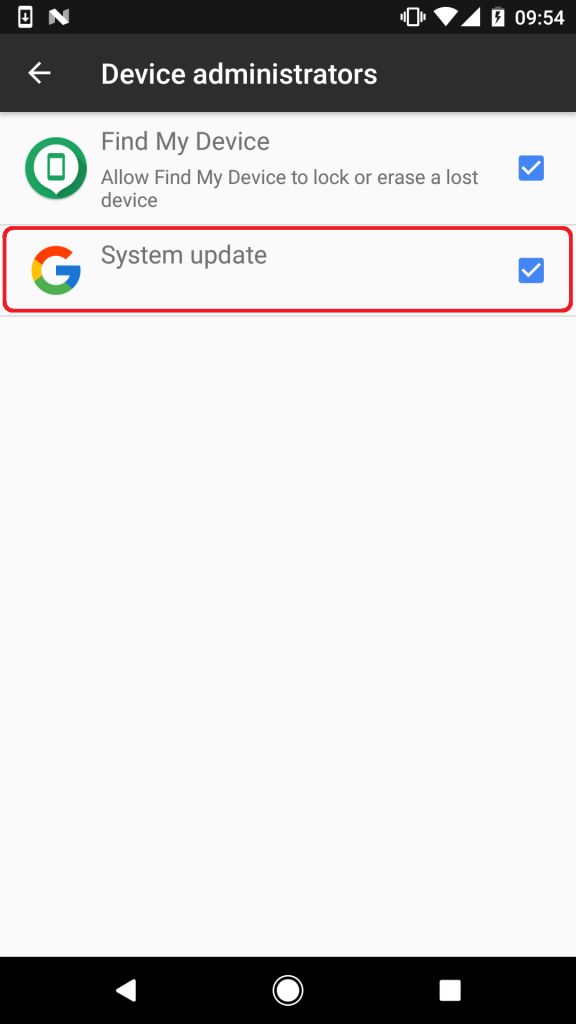

เปิด Active “System update” ใน Device Administrator

ถ้าคุณพบสิ่งใดสิ่งหนึ่งตามที่เราบอกไป นั่นหมายความว่าคุณโดน BankBot เข้ามาให้เครื่องคุณแล้ว

คุณสามารถ disable สิทธิ Admin ของมัลแวร์ได้ใน Device Administrator และถอนการติดตั้ง “Google Update” และแอปฯที่มีโทรจัน

จำเอาไว้ว่ามัลแวร์จะเริ่มทำงานหลังจาก 20 นาทีแรกที่เปิดแอปฯ เพราะตัวโปรแกรมมีส่วนประกอบอื่นๆด้วย ดังนั้นการใช้โปรแกรมรักษาความปลอดภัยกำจัดออกจะปลอดภัยมากกว่า

โปรแกรมของ ESET สามารถตรวจจับ BankBot ได้ในชื่อAndroid/Spy.Banker.LA

อ้างอิง: https://blog.eset.co.th/2017/09/27/โทรจัน-bankbot-ย้อนกลับมาใน-google-play-พ/

©1999-2025 eideas.co,.ltd. all rights reserved www.eideas.co.th